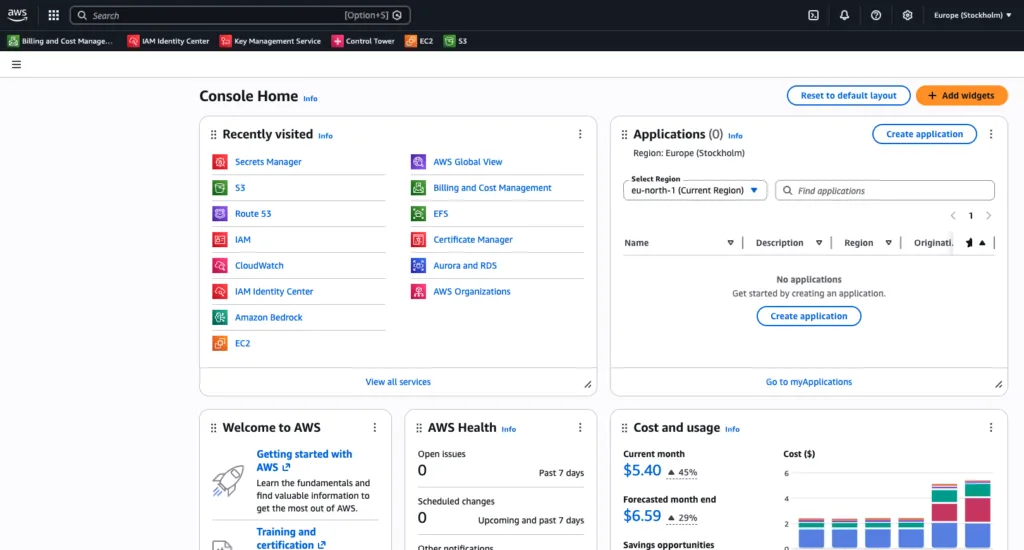

AWS Free Tier 2026-ban: valódi lehetőség vagy illúzió?

A felhő világában a költség egy kritikus szempont. Főleg akkor, amikor szeretnél belépni vagy elmélyedni ebben a világban. Ilyenkor hatalmas segítség, ha vannak olyan szolgáltatások, amelyeket olcsóbban vagy akár ingyenesen (free) vehetsz igénybe. Erről lesz most szó.

Legutóbb az Azure esetén néztük meg, milyen ingyenes lehetőségek állnak rendelkezésre. Most az AWS-en belül vizsgáljuk meg ugyanezt – konkrét számokkal, free quota táblázattal és őszinte értékeléssel.

Az Amazon Web Services Free Tier modellje átgondolt és strukturált, de könnyű elveszni benne. Ezért jó ismerni, hogy magabiztosan mozogjunk ezen a területen is.

Hogyan épül fel az AWS Free Tier?

Az AWS szintén három kategóriába sorolja az ingyenes lehetőségeket:

- 12 hónapig ingyenes szolgáltatások

- Mindig ingyenes (Always Free – időkorlát nélküli) szolgáltatások

- Induló kreditek új ügyfeleknek (Free Plan keretében)

Ez az utóbbi az, ami az utóbbi időszakban kiemelten fontos lett. Ráadásul ez egy új lehetőség, ami 2025. július 15 óta elérhető.

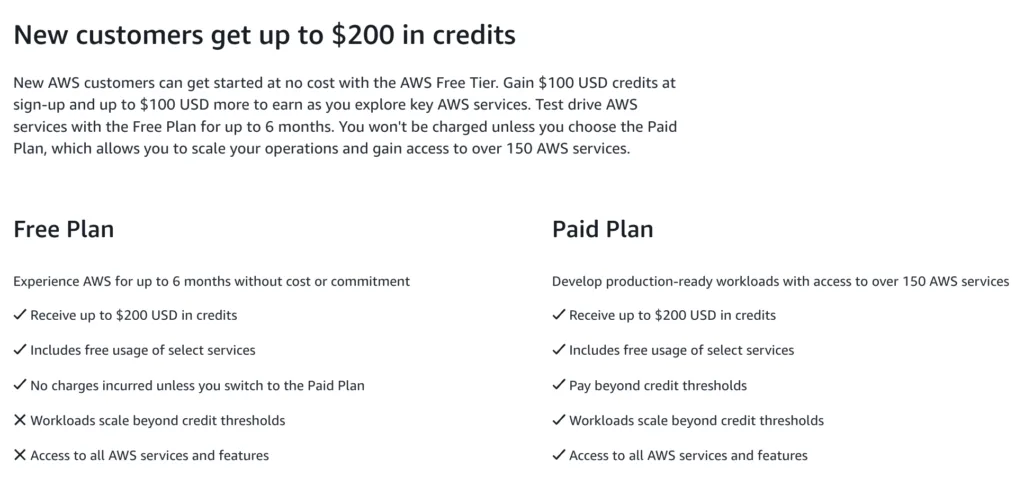

AWS Free Plan vs Paid Plan – mit jelent ez valójában?

Az AWS új ügyfelek számára egy Free Plan modellt kínál, amely:

- legfeljebb 6 hónapig használható,

- akár 200 USD kredithez biztosíthat hozzáférést,

- korlátozott keretek között teszi lehetővé a szolgáltatások kipróbálását.

Ez a 200 USD kredit tipikusan:

- egy rész regisztrációkor,

- egy rész további használat után érhető el.

Fontos: a kredit nem korlátlan hozzáférést jelent. A kredit keret erejéig használhatod a szolgáltatásokat.

Mi történik a kredit elfogyása után?

Két lehetőség van:

- Nem váltasz fizetős változatra (Paid Plan), így a használat korlátozott marad.

- Átváltasz a fizetős változatra és elindul a normál a számlázási modell.

A Fizetős esetén:

- teljes hozzáférést kapsz az AWS szolgáltatásokhoz,

- a kredit feletti használat fizetős,

- a workload szabadon skálázható.

Ez enterprise szempontból is kritikus pont. Hiszen ott is van létjogosultsága ezen ingyenes lehetőségeknek:

- A Free Plan sandbox vagy játszótér.

- A Paid Plan production vagy élő rendszer.

Ha komoly architektúrát akarsz építeni, előbb-utóbb át kell váltanod a fizetős változatra.

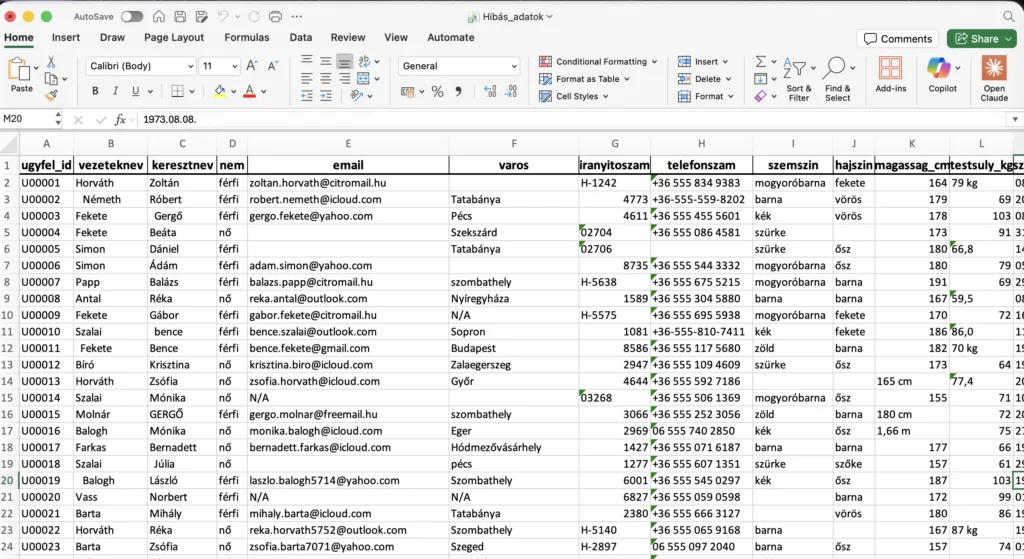

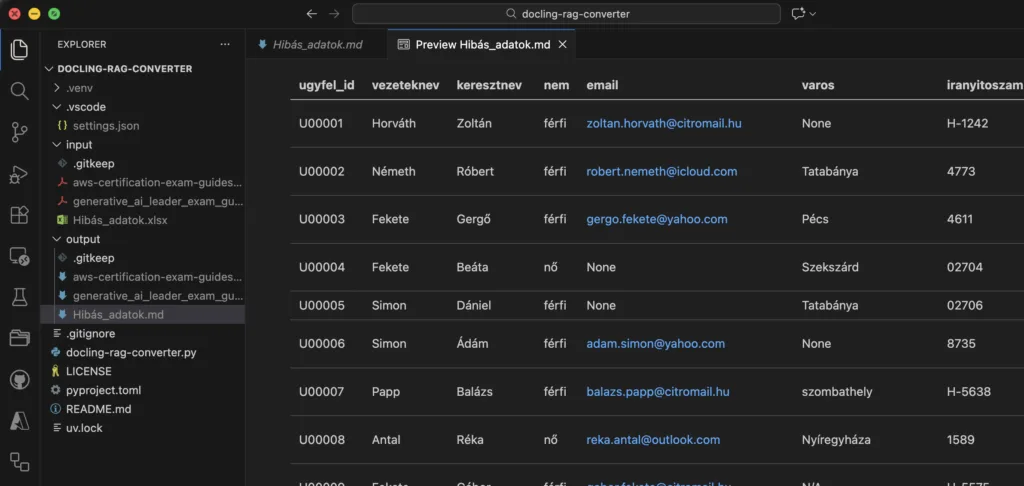

AWS Free Tier – részletes free quota táblázat

Az alábbiak a 2026 elején érvényes keretek. (a teljes, folyamatosan frissülő listát itt találod)

12 hónapig ingyenes szolgáltatások

| Szolgáltatás | Free quota | Gyakorlati jelentőség |

|---|---|---|

| Amazon EC2 | 750 óra/hó t2.micro vagy t3.micro | 1 db folyamatosan futó kis VM |

| Amazon EBS | 30 GB gp2/gp3 | 1 kisebb rendszer diszk |

| Amazon S3 | 5 GB Standard storage | Statikus fájlok, demó |

| Amazon S3 | 20 000 GET + 2 000 PUT kérés | Kis forgalmú projekt |

| Amazon RDS | 750 óra db.t3.micro (vagy hasonló) | 1 teszt adatbázis |

| Amazon RDS | 20 GB storage | Kis demó DB |

| Amazon CloudFront | 1 TB adatforgalom | Statikus oldal globális teszt |

| AWS Lambda | 1M request + 400 000 GB-s | Kis serverless API |

Fontos: a 750 óra egy havi, összesített keret az adott instance típusra. Több VM is futhat, de az órák összeadódnak. Ha például két instance fut folyamatosan, a keret nagyjából a hónap felénél elfogy.

Always Free szolgáltatások

| Szolgáltatás | Free quota | Mire alkalmas |

|---|---|---|

| AWS Lambda | 1M request/hó | Hosszú távú kis API |

| Amazon DynamoDB | 25 GB + limitált R/W | Kis NoSQL backend |

| Amazon SQS | 1M request/hó | Event-driven tanulás |

| Amazon SNS | 1M publish/hó | Email / notification teszt |

| AWS CloudWatch | 10 custom metric + 5 GB log | Alap monitoring |

| AWS IAM | Ingyenes | Role és policy design |

| Amazon VPC | Ingyenes | Hálózati alapok |

Mire elég ez a valójában?

Gondoltam írok néhány példát, ami talán felkelti az érdeklődésed, hogy mire is lehet elég az ingyenes szolgáltatás.

1. Egyszerű webalkalmazás adatbázissal (EC2 + RDS)

Készíthetünk egy egyszerű webalkalmazást, ami adatot fogad (pl. űrlap), majd eltárolja SQL adatbázisban és bármikor vissza tudja listázni az adatokat. Ehhez tudjuk használni az alábbi ingyenes szolgáltatásokat:

- EC2: webszerver és alkalmazás réteg

- Amazon RDS: SQL adatbázis

- VPC: hogy az egyes rétegek (tier) a megfelelő védelmet kapják, privát és publikus alhálózatok használatával

Ezzel a felépítéssel az alkalmazás és az adatbázis hálózati szinten is elkülöníthető.

2. Statikus weboldal ingyen (S3)

Készíthetünk egy egyszerű statikus weboldalt (HTML, CSS, JavaScript). Ehhez használhatjuk az alábbi ingyenes szolgáltatást:

- Amazon S3: statikus fájlok tárolása és kiszolgálása

Az S3 bucket konfigurálható statikus website hosting módban, így webszerver üzemeltetése nélkül publikálható egy weboldal.

3. Kiszolgálómentes megoldás (Lambda)

Készíthetünk egy egyszerű API-t vagy adatfeldolgozó logikát, ahol nincs folyamatosan futó szerver, csak kód, ami kérésre lefut. Ehhez használhatjuk az alábbi ingyenes szolgáltatásokat:

- AWS Lambda: futtatási környezet

- Amazon API Gateway: HTTP végpont biztosítása

- Amazon DynamoDB: adatok tárolása

Itt a kód csak akkor fut, amikor kérés érkezik, és a skálázás is automatikus.

4. DevOps gyakorlás Free Tier-ben

Modellezhetünk egy egyszerű CI/CD folyamatot is, ahol például a GitHub-on lévő kódod módosítása után automatikusan frissül az alkalmazás. Ehhez használhatjuk akár:

- AWS CodePipeline: pipeline vezérlés

- AWS CodeBuild: build folyamat (ha szükséges)

- Amazon EC2 vagy Amazon S3: cél környezet

Ezzel kipróbálható az automatizált deploy, a jogosultságkezelés és a pipeline alaplogika Free Tier keretben.

Mire nem?

Nem alkalmas:

- production SaaS skálázásra

- több rendelkezési zónában (availability zone) működő magas rendelkezésre állású (HA) architektúrára

- nagy adatforgalmú weboldalra

- komoly gépi tanulás (ML) vagy mesterséges intelligencia (AI) alapú megoldások kivitelezésére

Ha például Amazon SageMaker training instance-et indítasz, az ingyenes keret gyorsan elfogy.

Hol tudom ellenőrizni az ingyenes (Free Tier) kereteket?

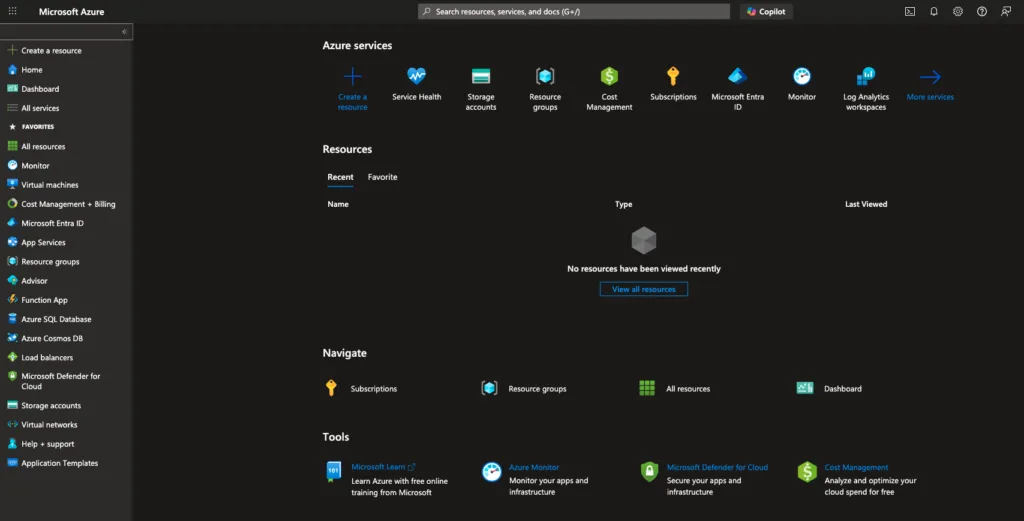

Az AWS Console-ban a felső menüből elérhető a Billing and Cost Management felület.

Itt a bal oldali menüben találod a Free Tier részt, ahol:

- szolgáltatásonként látod a Free Tier felhasználást

- százalékosan jelzi, mennyit használtál el a havi keretből

- külön mutatja a 12 hónapos és az Always Free kereteket

Emellett érdemes megnézni:

- Budgets: költségkeret beállítása

- Cost Explorer: részletes költségelemzés

A legfontosabb

Az AWS Free Tier nem arra való, hogy ingyen fusson a céged.

Arra való, hogy:

- tanulj,

- prototípust építs,

- megértsd a költségmodellt,

- enterprise szemléletet sajátíts el.

Amit én javaslok:

- Költségkeret szint és riasztás beállítása az első napon (Budget)

- Erőforrás címkézés

- Rendszeres költségellenőrzés (Cost Explorer)

És ne felejts el:

Ha nem használod, kapcsold le!

Összefoglaló

Az AWS Free Tier valódi lehetőség arra, hogy kockázat nélkül kipróbálj komplett architektúrákat.

Nem korlátlan.

Nem production környezetre való.

De elegendő ahhoz, hogy:

- egyszerű webalkalmazást építs adatbázissal

- statikus weboldalt publikálj

- kipróbálj egy kiszolgálómentes megoldást

- automatizált deploy folyamatot gyakorolj

A kulcs nem az, hogy mit indítasz el, hanem az, hogy figyeled-e a kereteket. A Billing and Cost Management felületen a Free Tier rész pontosan megmutatja, hol tartasz.

Ha tudatosan használod, a Free Tier nem csak ingyenes infrastruktúra, hanem egy kontrollált tanulási környezet.

Ha most ismerkedsz az AWS-sel, érdemes itt kezdeni. És közben megszokni azt a gondolkodást, ami később production környezetben is elvárás lesz. Ez segít megkönnyíteni, melyik felhőszolgáltatót válaszd: