Git és GitHub Windows-on: az első commit-pull request útja

A modern fejlesztésben, különösen a DevOps és GitOps-alapú rendszerekben a Git használata nem csak hasznos, hanem megkerülhetetlen. A cloud világában minden lényeges változtatás – alkalmazáskód, infrastruktúra-kód, CI/CD beállítások – verziókezelésből indul.

A GitHub biztosítja azt a megbízható és átlátható verziókezelési környezetet, ahol a kódot biztonságosan tárolhatjuk, módosíthatjuk, ellenőrizhetjük és közösen fejleszthetjük. Egy cloud szakember számára ez ugyanannyira alap, mint a konténerizáció vagy a CI/CD pipeline-ok ismerete.

Ez a cikk lépésről lépésre bemutatja Windows környezetben a teljes utat: a Git telepítésétől kezdve a GitHub kapcsolat beállításán át egészen az első pull request beküldéséig és merge-éig.

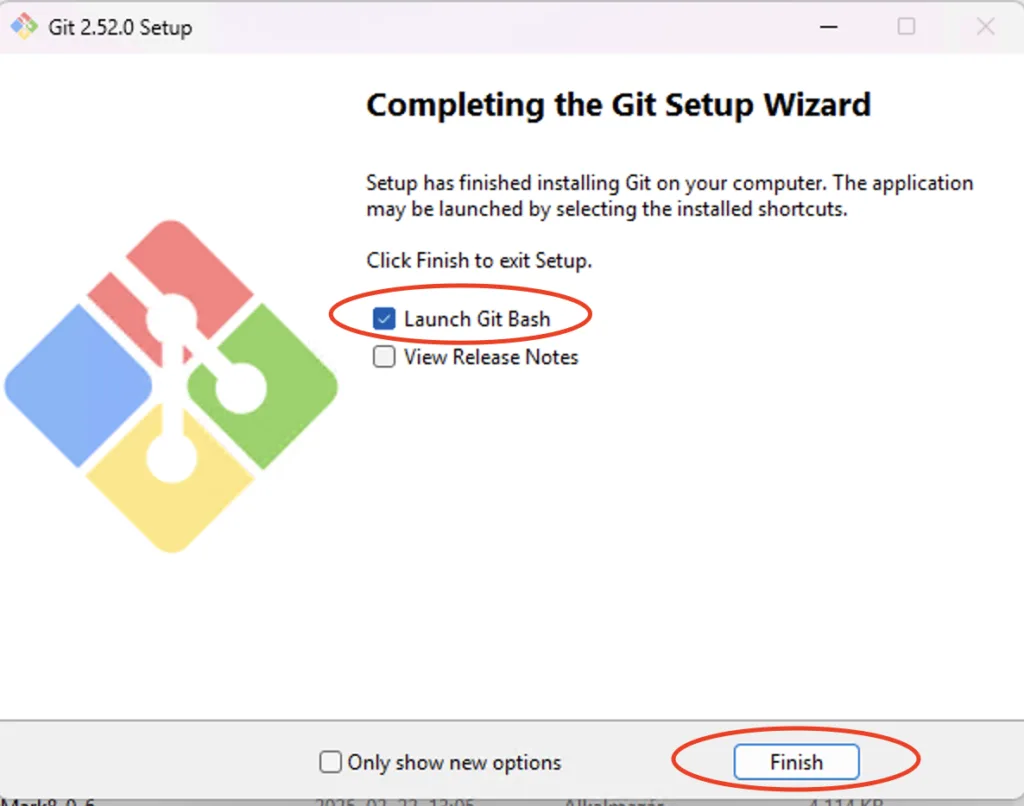

1. Git telepítése Windows-on

A fejlesztés első lépése a Git telepítése.

- Töltsd le a Git for Windows csomagot.

- Indítsd el a telepítőt.

- A legtöbb kérdésnél az alapbeállítás elegendő.

- A telepítés végén elérhető lesz a Git Bash.

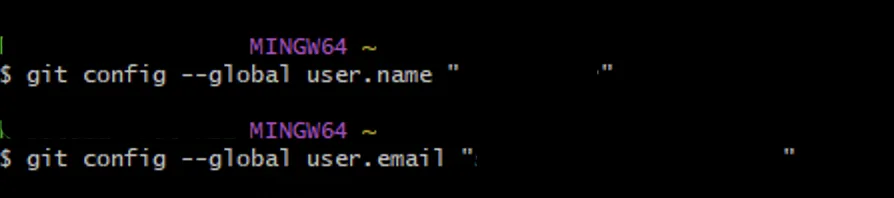

2. Git beállítása (user.name, user.email)

Nyisd meg a Git Bash-t, majd futtasd:

git config --global user.name "Vezetéknév Keresztnév"

git config --global user.email "email@példa.hu"

Ezek alapján a Git minden commitot hozzád köt.

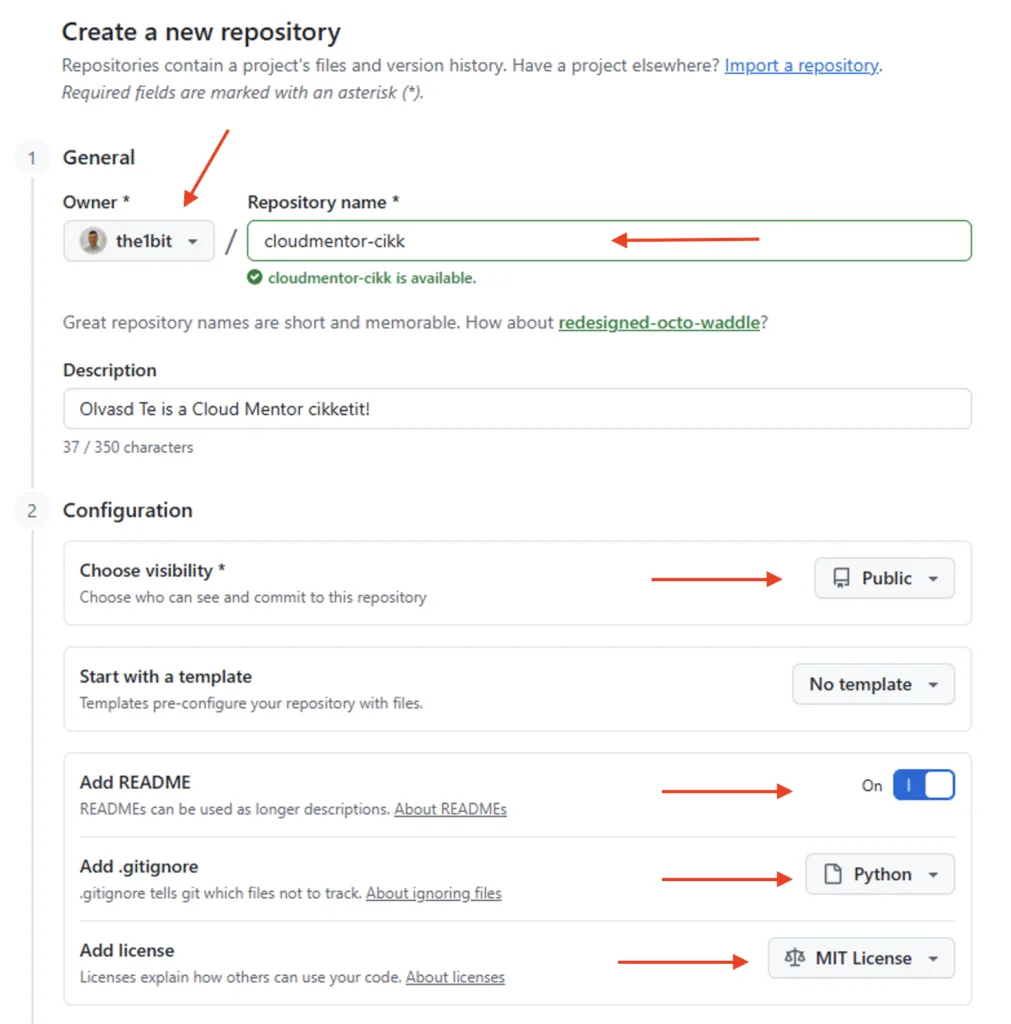

3. Új repository létrehozása GitHub-on

- Nyisd meg a GitHub felületét. Jelentkezz be, vagy hozz létre egy új felhasználót.

- Kattints a New gombra.

- Add meg a repository nevét.

- Hozd létre a repository-t (README-vel vagy anélkül).

Az alábbiakban mindegyik piros nyíllal jelölt elemről írok 1–1 rövid mondatot, azt bemutatva, hogy mit jelent és miért fontos a GitHub repository létrehozásakor.

- Owner – Megadja, hogy kihez vagy melyik szervezethez tartozik a repository, ami meghatározza a hozzáférési és kezelési jogosultságokat.

- Repository name – A projekt egyedi neve GitHub-on, amely alapján mások könnyen megtalálhatják és hivatkozhatnak rá.

- Choose visibility (Public) – Azt határozza meg, hogy bárki láthatja-e a repository-t, ami fontos, ha nyílt forráskódú vagy publikusan megosztott projektet hozol létre.

- Add README (On) – A README fájl alap bemutatkozó dokumentumot ad a projektedhez, ami segít a felhasználóknak megérteni, mire való a repository.

- Add .gitignore – A .gitignore kiválasztása biztosítja, hogy például a Python projektekben keletkező ideiglenes és felesleges fájlok ne kerüljenek fel a repository-ba. Itt nem csak Píthon, hanem minden fontos és ismert .programnyelvhez választható .gitignore fájl.

- Add license – A licenc kiválasztása megadja, hogyan használhatják mások a kódodat, ami jogi szempontból elengedhetetlen egy nyílt projekt esetén.

Miután rákattintasz a Create repository gombra, létrejön a repository.

Most már van egy GitHub tárolód, amelyhez akár a Windows géped is csatlakozni tud.

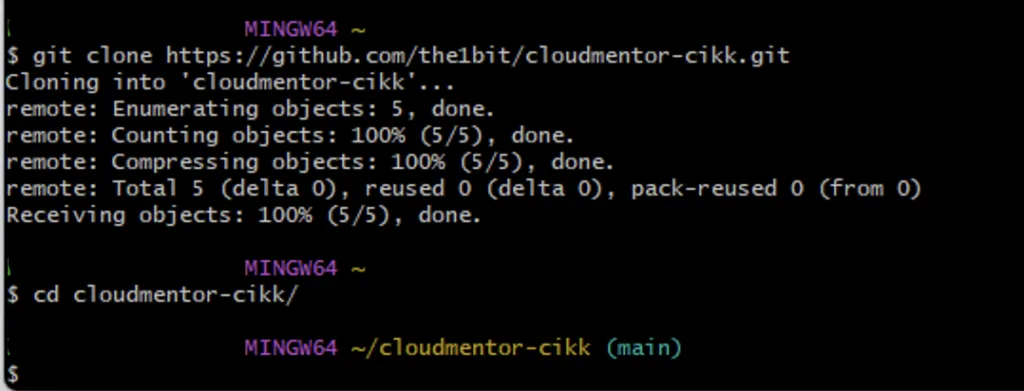

4. Repository klónozása

Miután létrehoztad a repository-t GitHub-on, a következő lépés, hogy a saját gépedre is letöltsd. Így tudsz majd fájlokat létrehozni, módosítani és commitolni. A klónozás során a Git létrehozza a projekt helyi másolatát, valamint beállítja a GitHub-on lévő távoli repository-t is, így minden későbbi push és pull egyértelműen ide fog kapcsolódni.

Nyisd meg a Git Bash-t, és futtasd a következő parancsot:

git clone https://github.com/<felhasznalonev>/<repo>.git

A parancs eredménye:

- létrejön egy új könyvtár a repository nevével

- a könyvtár tartalmazni fog egy

.gitmappát - a Git automatikusan beállítja az

originnevű távoli kapcsolatot a GitHub-ra

Lépj be a projekt könyvtárába:

cd <repo>

Mostantól biztosan egy Git repository-ban vagy, és a Git pontosan tudja, melyik GitHub tárolóhoz tartozik a projekt.

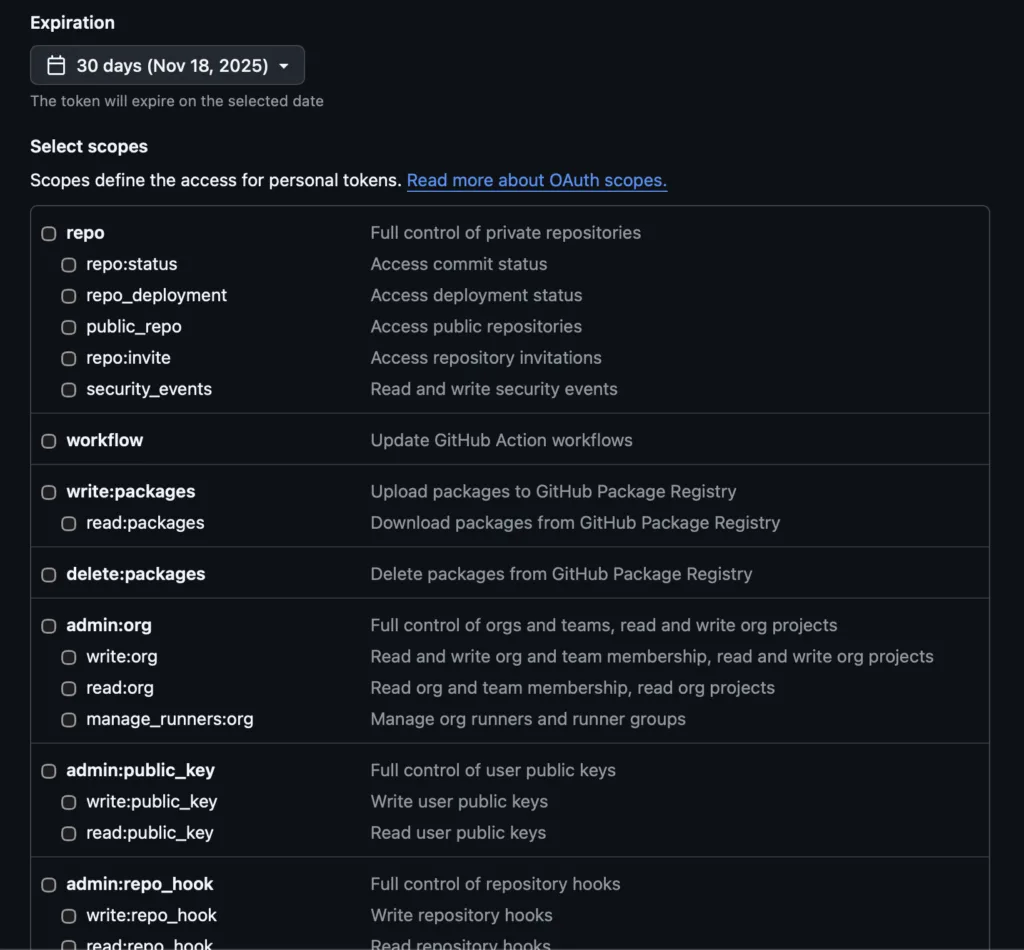

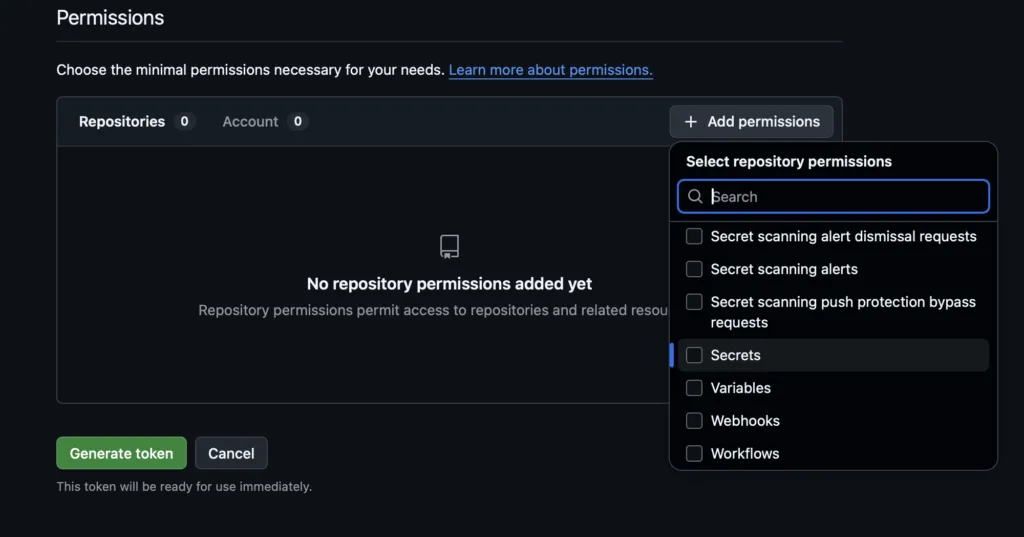

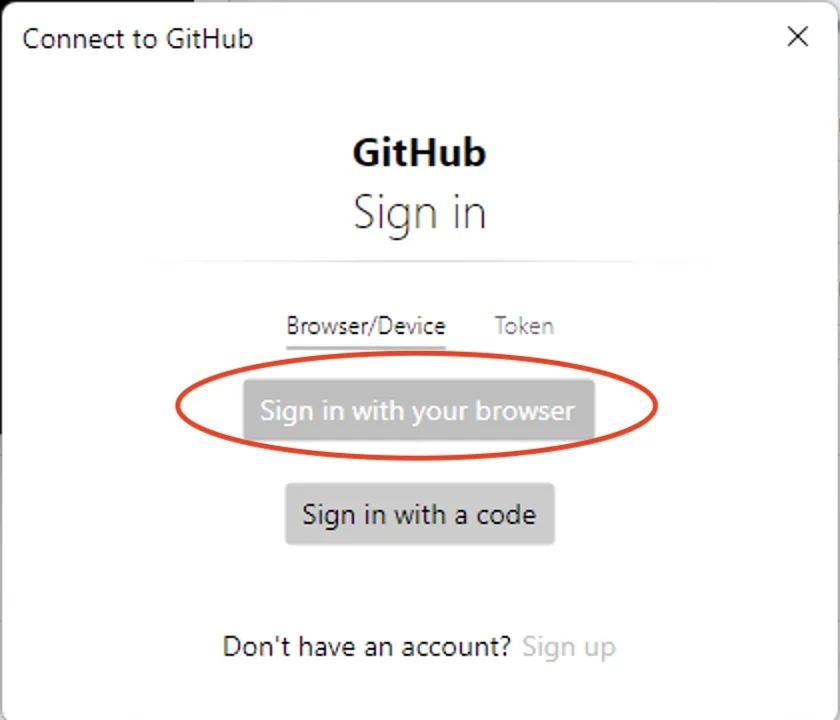

5. Bejelentkezés GitHub-ba Git-en keresztül

A Git for Windows tartalmazza a Git Credential Manager-t, amely a GitHub böngészős, biztonságos bejelentkezését használja.

- Amikor először futtatsz olyan parancsot, amely GitHub-ot érint (például

git push), megnyílik egy bejelentkezési ablak. - A Git Desktop alkalmazás segítségével bejelentkezel a GitHub fiókodba.

- A rendszer eltárolja a hitelesítést.

- További műveleteknél nem kell újra belépni.

Ez a modern, támogatott hitelesítési mód.

6. Új branch létrehozása fejlesztéshez

Hozz létre egy külön fejlesztési ágat, hogy elkülönítve tudj új funkciókon dolgozni.

git checkout -b feature/elso-fejlesztes

7. Első fájl létrehozása

Hozd létre az első python fájlodat a projektben. Ez lesz az első verziókezelt tartalom a repository-ban.

echo "print('Hello Világ')" > elso.py

8. Commit készítése

Add hozzá a fájlt a következő commithoz, majd rögzítsd a változtatást a Git történetében.

git add elso.py

git commit -m "Első commit: Első python kódom"

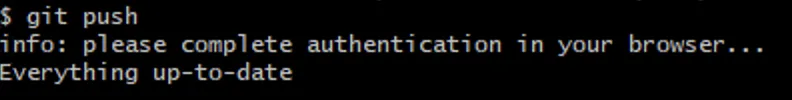

9. Push GitHub-ra

Töltsd fel a commitot és ezzel együtt az újonnan létrehozott ágat a GitHub-ra.

git push --set-upstream origin feature/elso-fejlesztes10. Pull request létrehozása GitHub-on

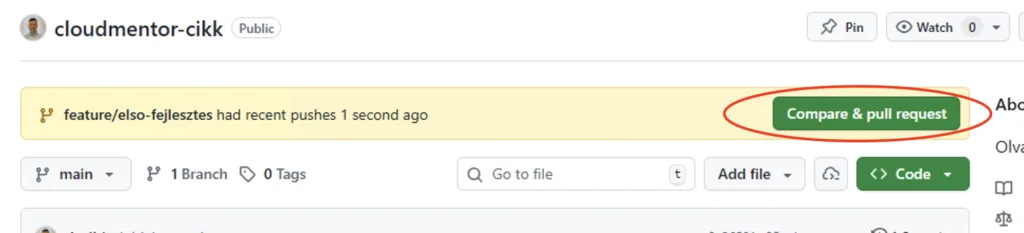

- Nyisd meg a GitHub repo-t.

- A felület felajánlja a Compare & pull request opciót.

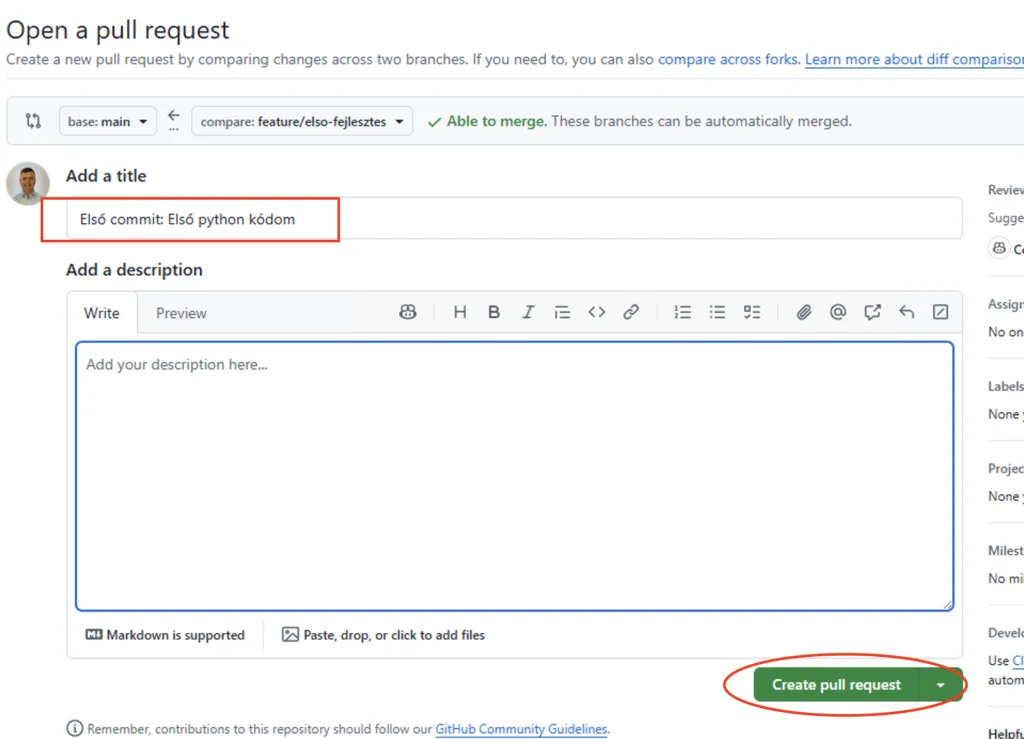

- Add meg a leírást és küldd be a PR-t a Create pull request gombra kattintva.

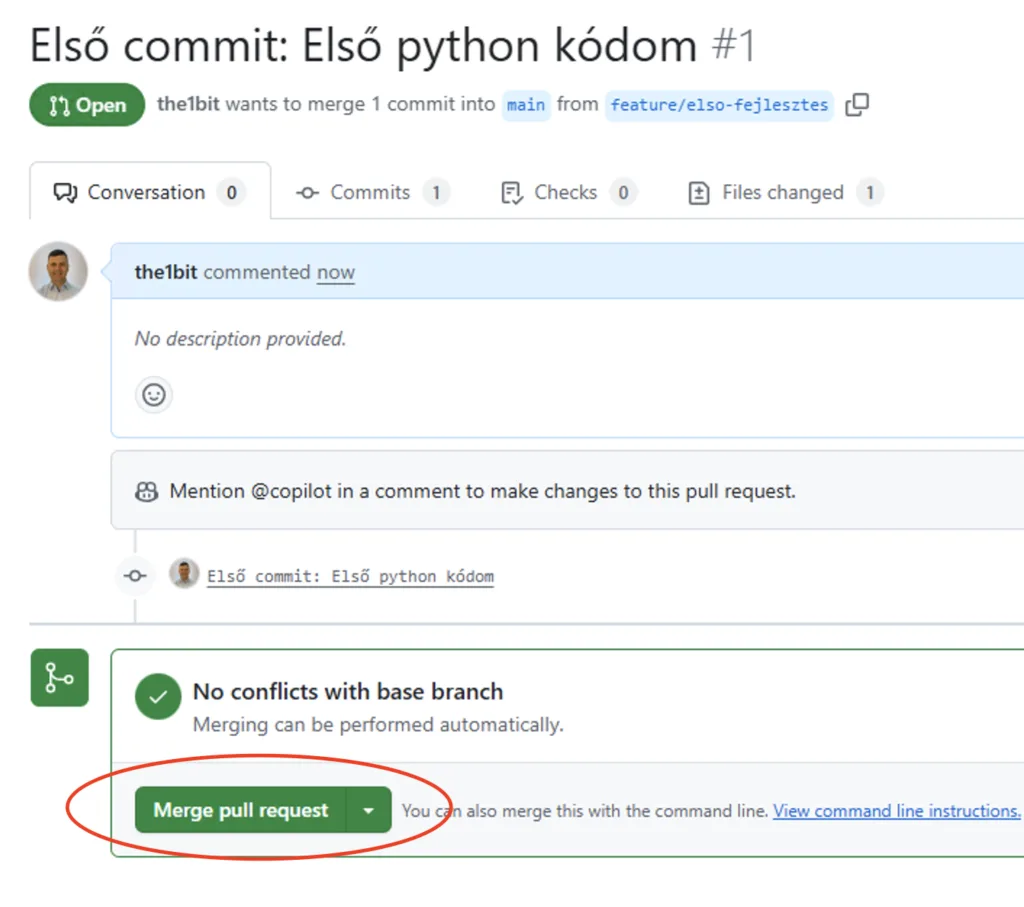

- Reviewer jóváhagyja (vagy te, ha saját repo) – ha szükséges.

- A Merge pull request gombra kattintásal a változás belekerül a main ágba.

Mi történik a merge után?

A branch bezárul, a módosítások bekerülnek a main ágba, és onnantól a projekt fő ágának részévé válnak.

Ez cloud környezetben különösen fontos, mert:

- CI/CD pipeline automatikusan indulhat

- Infrastruktúra-kód esetén automatikus deploy-t indíthat

- A változás auditálható

- A main ág mindig stabil, ellenőrzött állapotot képvisel

A branch általában törölhető, mert betöltötte a szerepét.

Teljes workflow áttekintése (folyamat)

A teljes folyamat így néz ki:

- Git telepítése

- Globális Git beállítások megadása

- Új GitHub repository létrehozása

- Repository klónozása (esetenként: GitHub bejelentkezés)

- GitHub bejelentkezés

- Új branch létrehozása egy új feladathoz

- Első fejlesztés

- Első commit

- Push a GitHub-ra a feature branch-re

- Pull request létrehozása

- Review és merge

- Branch törlése

- Következő feladat új branch-en

Ez a modern Git alapú fejlesztési folyamat.

Hogyan gyakorolj?

Gyakorlásra ajánlott lépések:

- Hozz létre 2–3 saját repository-t különböző témában.

- Minden feladatot új branch-en oldj meg.

- Írj heti 2–3 pull requestet, még akkor is, ha egyedül fejlesztesz.

- Gyakorold a merge utáni cleanup-ot (branch törlése).

- Hozz létre szándékosan konfliktust, majd oldd fel.

- Használj külön fájlt minden gyakorlathoz, hogy átlásd a verziók alakulását.

Egy hónap alatt stabil izommemóriává válik a folyamat.

Összefoglalás

A Git és GitHub használata ma már alapvető készség minden cloud és DevOps szakember számára.

A lépések logikusak, következetesek és jól szervezhetők: klónozás, commit, push, branch, pull request, merge.

Ha valaki ezt a folyamatot magabiztosan végig tudja vinni, gyakorlatilag készen áll arra, hogy nagyvállalati, felhőalapú vagy akár GitOps-alapú rendszerekben is hatékonyan dolgozzon.

Ajánlott következő lépések:

- megtanulni a rebase működését

- saját CI/CD pipeline létrehozása

- infrastruktúra-kód verziókezelése GitHub-on

- GitHub Actions alapjainak elsajátítása

Ezek a készségek együtt a modern cloud munkafolyamat alapját adják.