Amazon VPC és Subnet alapok: építs biztonságos hálózatot

- Erőforrás típus: IaaS

- Felhő szolgáltató: Amazon Web Services

- Angol név: Virtual Private Cloud

- Magyar név: Virtuális Hálózat

- Rövidített név (ha van ilyen): VPC

A virtuális hálózat

A virtuális hálózat egy logikai izolációs réteg, amely a felhőben létrehozott erőforrásaink közötti stabil, gyors és biztonságos kommunikáció biztosítja.

Felhőben a virtuális hálózat, a hagyományos informatikai fizikai hálózat virtuális megvalósítása. Ennek megfelelően működése majdnem tejesen ugyanúgy történik. Ha valakinek van ismerete a hagyományos informatikai hálózattal kapcsolatban, akkor a virtuális hálózatban is könnyedén el tud igazodni.

Ezekkel a sorokkal kezdtem az Azure VNET cikkemet korábban. És ide is tökéletesen illenek ezek a mondatok.

Az Amazon Virtual Private Cloud (röviden VPC) az AWS egyik alapszolgáltatása, amely lehetővé teszi, hogy saját, „elszigetelt” hálózatot hozzunk létre a felhőben. A VPC segítségével úgy tervezhetjük meg a hálózati környezetünket, mintha az egy helyi adatközpont lenne – csak éppen az Amazon infrastruktúráján fut.

Ez a megoldás különösen fontos minden olyan felhős architektúrában, ahol az adatbiztonság, az irányíthatóság (IT governance) és a skálázhatóság egyszerre fontos szempont.

Mi az a VPC?

A Virtual Private Cloud (VPC) egy logikailag elkülönített hálózati tér az AWS-en belül. Olyan, mint egy saját kis adatközpont a felhőben, amelyben te határozod meg:

- a használt IP-tartományt (CIDR blokk),

- az elérhető alhálózatokat (Subneteket),

- az internetkapcsolat módját,

- a forgalom szűrését és engedélyezését.

A VPC-ben te kontrollálod, hogy melyik erőforrás honnan érhető el, legyen szó publikus vagy privát elérésről.

Mi az a Subnet?

A VPC-n belül alhálózatokat (Subnet) hozunk létre. Ezek lehetnek:

- Publikus alhálózatok: az itt futó erőforrások (pl. EC2 példányok) közvetlenül elérhetők az internetről.

- Privát alhálózatok: az itt található erőforrások csak a VPC-n belülről érhetők el, külső elérésük jellemzően NAT Gateway-en vagy VPN-en keresztül történik.

A subnetek lehetnek különböző Availability Zone-ökben, ezáltal biztosítva a magas rendelkezésre állást.

Konkrét példa

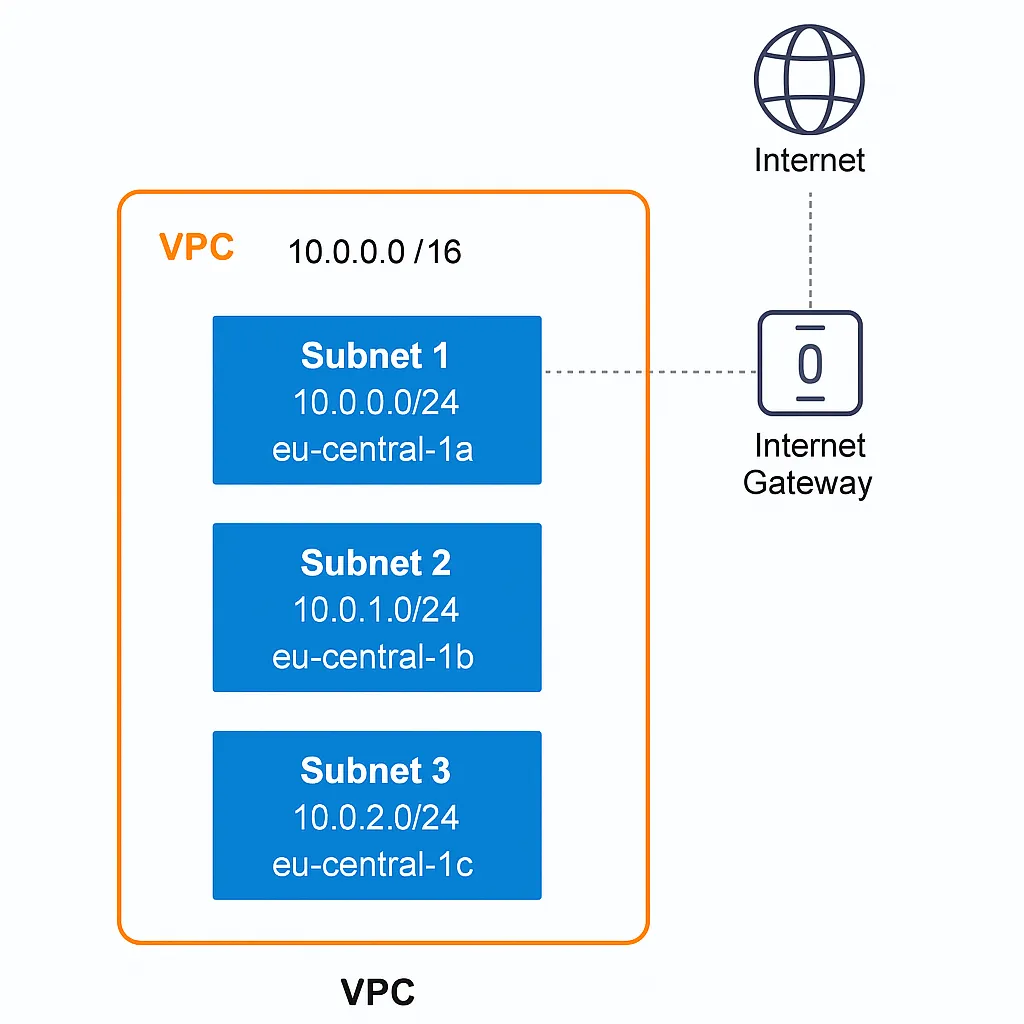

Példa 1 – IPv4-alapú VPC

VPC címtartománya:10.0.0.0/16 (Elérhető ip címek: 10.0.0.1 – 10.0.255.254. Összesen: 65534)

Subnetek (külön AZ-ben):

Subnet 1:10.0.0.0/24– elhelyezés:eu-central-1a(Elérhető ip címek: 10.0.0.1 – 10.0.0.254. Összesen: 254)Subnet 2:10.0.1.0/24– elhelyezés:eu-central-1b(Elérhető ip címek: 10.0.1.1 – 10.0.1.254. Összesen: 254)Subnet 3:10.0.2.0/24– elhelyezés:eu-central-1c(Elérhető ip címek: 10.0.2.1 – 10.0.2.254. Összesen: 254)

Kiegészítések:

- Internet Gateway csatlakoztatva a VPC-hez

Subnet 1publikus (útvonaltábla: 0.0.0.0/0 → IGW)Subnet 2ésSubnet 3privát, kimenő forgalomhoz NAT Gateway használva- Alkalmazás: web frontend a Subnet 1-ben, backend a Subnet 2-ben, adatbázis a Subnet 3-ban

IP cím tartományokat Te magad is ellenőrizheted: https://jodies.de/ipcalc

Példa 2 – IPv6-alapú VPC

VPC IPv6 címtartománya:

Automatikusan kiosztva az AWS által, pl.: 2600:abcd:1234::/56

Subnetek (külön AZ-ben):

Subnet A:2600:abcd:1234:1000::/64– elhelyezés:eu-central-1aSubnet B:2600:abcd:1234:2000::/64– elhelyezés:eu-central-1bSubnet C:2600:abcd:1234:3000::/64– elhelyezés:eu-central-1c

Kiegészítések:

- Internet Gateway IPv6-ra is használható (útvonaltábla:

::/0) - Nincs NAT IPv6-ra – az erőforrások közvetlenül elérik az internetet, ha útvonal engedi

- Javasolt: biztonsági szabályokkal szigorúan szabályozni az elérhetőséget

- Alkalmazás: publikus IPv6-címmel rendelkező frontend EC2 példány, belső szolgáltatások IPv6-címmel, de szűrt eléréssel

Miért fontos a VPC?

Az alapértelmezett VPC-t minden AWS-fiók tartalmaz, de a legtöbb komolyabb projekt saját, testreszabott VPC-t igényel. Ez lehetővé teszi:

- a részletes biztonsági szabályozást,

- a hálózati struktúra tudatos kialakítását,

- és a felhőerőforrások biztonságos, jól átlátható kezelését.

VPC-hez kapcsolódó fontosabb fogalmak

A VPC-t számos kapcsolódó komponens egészíti ki, amelyek külön cikkek témái lesznek, de fontos most megemlíteni őket, hogy lásd, milyen lehetőségek rejlenek a szolgáltatásban:

- Internet Gateway: lehetővé teszi, hogy egy alhálózat publikus legyen, és az erőforrások internettel kommunikálhassanak.

- NAT Gateway / NAT Instance: privát alhálózatból lehet vele kimenő forgalmat irányítani az internet felé, anélkül, hogy a bejövő forgalmat engedélyeznénk.

- VPN Gateway és AWS Client VPN: biztonságos, titkosított kapcsolatot alakítanak ki a saját irodai hálózat és az AWS VPC között.

- Peering: VPC-k közötti kapcsolatot tesz lehetővé.

- Security Group: tűzfalként működik az erőforrások (pl. EC2) körül – csak az engedélyezett forgalmat engedi át.

- Network ACL: alhálózati szintű forgalomszűrő, kiegészítő védelmet nyújt.

Milyen esetekben érdemes saját VPC-t létrehozni?

- Webalkalmazások üzemeltetése

Külön subnet-ekben futtathatod a publikus (frontend) és privát (backend, adatbázis) komponenseket, így jobban kontrollálható a hozzáférés és a biztonság. - Adatbiztonság és megfelelőség

Szabályozhatod, hogy az adatok fizikailag hol legyenek (pl. melyik régióban), és hogyan lehet hozzájuk férni. - Hibrid IT környezetek

VPN segítségével a helyi adatközpontodat összekötheted a VPC-vel, így egységes hálózatként kezelheted az infrastruktúrádat. - Microservice architektúra kiépítése

Szolgáltatások szegmentálása subnetekbe, központi kommunikációs szabályokkal és forgalomirányítással.

Lehetőségek és korlátok

Erősségek:

- Teljes kontrol a hálózat felett

- Széleskörű biztonsági lehetőségek

- Komplex, de skálázható hálózati struktúrák kialakítása

Korlátok:

- Az összetettebb VPC-k menedzselése több szakértelmet igényel

- Az egyes komponensek külön költséggel járhatnak (pl. NAT Gateway, VPN)

Összefoglalás

Az Amazon VPC egy elengedhetetlen építőelem minden komolyabb AWS architektúrában. Segítségével biztonságos, testreszabott hálózati környezetet hozhatsz létre. Már a kezdeteknél érdemes jól átgondolt VPC struktúrát kialakítani, így elkerülhetők a későbbi átalakítások, és hosszú távon stabil, skálázható rendszert építhetsz.

Ha szeretnéd kipróbálni, az AWS Management Console-ban néhány kattintással létrehozhatsz egy saját VPC-t a „VPC Wizard” segítségével.